Ransomware: När IT-miljön hålls som gisslan

Ransomware-attacker blir alltmer vanligt förekommande – den globala volymen attacker ökade med närmare 100% mellan 2020 och 2021 enligt en rapport från nccgroup. En ransomware-attack innebär att en förövare får obehörig tillgång till ett internt nätverk eller system, följt av att skadlig kod exekveras vilket krypterar filer och gör hela eller delar av systemet obrukbart. I det påverkade systemet hittar man ofta ett meddelande som begär att en lösensumma ska betalas i utbyte mot att systemet dekrypteras. Oftast är det större organisationer som har möjlighet att betala ut mer pengar som utsätts för ransomware, men även mindre organisationer samt privatpersoner kan ligga i riskzonen.

Ett exempel på en ransomware-attack som fick stora konsekvenser var när den amerikanska mjukvaruleverantören Kaseya blev attackerade den 2 juli 2021, vilket påverkade stora delar av deras kundbas. Däribland fanns Coop, som var tvungna att stänga ner flera butiker då kassasystemen inte längre fungerade. Denna incident bidrog till att ransomware-attacker numera är ett välkänt begrepp i Sverige, men färre människor är medvetna om att ursprunget till ransomware-attacker sträcker sig ända tillbaka till 1989.

Evolutionen av ransomware

År 1989 noterades det första fallet av ransomware, då kriminella höll digitala filer krypterade i utbyte mot att $189 i kontanter skickades till en postbox i Panama. Detta virus, känt som AIDS (PC cyborg trojan), använde en simpel symmetrisk kryptering som var lätt att knäcka. Många år senare, runt år 2010, började ransomware-attacker verkligen ta fart. Högst sannolikt var det på grund av ökade möjligheter till att genomföra anonyma betalningar genom exempelvis Bitcoin, något som tidigare varit svårt att göra.

Dagens ransomware-attacker använder betydligt mer komplexa algoritmer som är extremt svåra att knäcka utan en dekrypteringsnyckel. Också alltmer vanligt förekommande är konceptet Ransomware-as-a-Service (RaaS) Där delar ransomware-grupper med sig av sina taktiker och tekniker till andra hackers som får ta del av lösensumman. På så sätt kan de kriminella vara effektivare och nå ut till en större mängd offer. Även andra metoder används för att sätta större press på offren. Vanligtvis har ransomware-grupper en Tor-hemsida där de laddar upp information som de stulit från sina offer innan informationen krypterades; därefter hotar grupperna att känslig information kommer läckas om inte lösensumman betalas i tid.

Det är svårt att föra statistik över hur många ransomware-attacker som faktiskt utförs då många organisationer av olika anledningar väljer att inte anmäla händelserna. Bland annat så vill man undvika risken att negativt påverka eller förstöra organisationens rykte. Av den orsaken förs ofta statistik baserat på antalet anmälda incidenter. Ett företag som månadsvis spårar antalet ransomware-attacker är RecordedFuture. Graferna som presenteras i deras rapport indikerar inte på några större ökningar i ransomware-attacker i år jämförelse med motsvarande period förra året. Detta kan även bekräftas av organisationen Sonicwall halvårsrapport för 2022 om cyber-hot, där det skrivs att vi kan se en minskning av antalet ransomware-attacker med 23%. Så efter en årsvis kraftig ökning under en längre period kan man nu se en något lugnare utveckling av antalet attacker. Detta är sannolikt en konsekvens av geopolitiska faktorer och bör inte ses som en indikation åt vilket håll utvecklingen går.

Hur skyddar man sig?

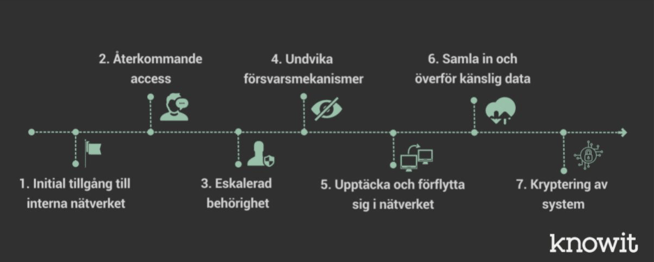

Det finns tyvärr ingen magisk lösning som skyddar mot ransomware-angrepp. Ofta är det så att en förövare genomför ett flertal steg innan själva koden som krypterar systemet exekveras. För att beskriva metodiken bakom en ransomware-attack har vi gjort följande illustration av händelseförloppet, nedbrutet i 7 olika kategorier. Tidigare incidenter visar att en förövare i vissa fall kan befinna sig i en organisations nätverk i flera månader innan det sista steget utförs då systemet faktiskt krypteras. För att skydda sig är det därför viktigt att man tänker proaktivt och har implementerade skyddsåtgärder och upptäckande förmåga som förhindrar en förövares framgång i varje steg av ransomware-attacken.

Exempel för steg 1, Initial tillgång till det interna nätverket: Enligt Scythe, en organisation som bland annat mappar olika hackergruppers mest använda taktiker och tekniker, så är två av de vanligast förekommande metoderna phishing-mail och utnyttjandet av remote access-protokoll. Åtgärder för att motverka phishing-mail skulle kunna vara att utbilda personal i hur man upptäcker phishingmail och implementera skyddskontroller så som DMARC, SPF och DKIM. Dessa kontroller motverkar spoofing, vilket är när en förövare försöker få en e-postavsändare att likna organisationens e-post, vilket i sin tur leder till att ett phishing-mail ser ut att komma inifrån en organisation.

Om skadan redan är skedd så bör man först och främst inte betala lösensumman; det finns ändå inga garantier på att filerna kommer återställas. Att betala visar angriparna att dessa typer av attacker fungerar vilket i slutändan leder till ännu fler attacker – dessutom kan offrets vilja och förmåga att betala leda till att lösensumman går upp, direkt eller vid nästa attack.

Ett bra första steg är att besöka https://nomoreransom.org, ett projekt skapat av bland annat Europol och den nederländska polisen. Där finns en hel del vägledning om förebyggande åtgärder, samt ett verktyg kallat ”Crypto Sheriff” där en användare kan ladda upp filer som blivit krypterade och om det finns en dekrypteringslösning så blir användaren hänvisad dit. Sedan kan organisationer även anlita ett företag som jobbar med incidenthantering (Incident Response Team), som är specialiserade på att hantera säkerhetsincidenter och göra system användbara igen.