Zero Trust & IAM

Lita inte på någon, inte ens dig själv.

Zero Trust är en säkerhetsstrategi som är baserad på teorin att inga enheter, användare eller IP-adresser är pålitliga innan auktorisering bekräftats. Med mottot "lita aldrig, verifiera alltid" gör strategin antagandet att hot finns överallt, både inuti och utanför ett system. Traditionella strategier har tidigare sett hot som något som endast finns utanför; en hacker som försöker bryta sig in i system. I dagsläget vet man att attacker kan se annorlunda ut och att hotet kan komma inifrån, bland annat med hjälp av stulna lösenord via nätfiske. Zero Trust minskar riskerna under sådana attacker eftersom strategin ställer krav på att digitala lösningar följer en strikt kontroll av åtkomst, både vid inloggningsförsök och regelbundet under användning av systemet. För att till fullo kunna följa Zero Trust som strategi krävs att man har kan hantera och kontrollera de identiteter som finns i sitt system. En IAM-lösning är ett effektivt verktyg för att se till att man gör detta.

Uttrycket Zero Trust myntades 1994 av Stephen Paul Marsh och har därefter definierats och omdefinierats flertalet gånger. En vedertagen definition som används idag publicerades av den federala amerikanska standardiseringsmyndigheten NIST (National Institute of Standards and Technology) år 2018. Publikationen Zero Trust architecture beskriver Zero Trust med sju grundsatser.

1. Alla datakällor och datortjänster ses som resurser

Det går inte längre att räkna endast utrustning och servrar som resurser i ett nätverk. Nätverk består numera av en föränderlig uppsättning av hård- och mjukvara, från traditionell utrustning som servrar och persondatorer till mer dynamiska molntjänster som kan köras med särskilda tillstånd mot andra resurser i en miljö.

För alla resurser i en miljö måste du se till att du har grundläggande eller avancerade autentiseringskontroller på plats, beroende på vad resursen kräver. Dessutom krävs åtkomstkontroller enligt principen om lägsta möjliga behörighet.

2. All kommunikation säkras, oavsett var nätverket finns

I en Zero Trust-miljö är grundregeln att vägra åtkomst, även om en användare finns på det interna nätverket. En användare på det interna nätverket ska gå igenom samma åtkomstkontroller som någon som ansluter sig externt. Användaren måste också på förhand ha tillstånd att komma åt resurser i nätverket. Dessutom ska en användare i miljön inte ens känna till vilka program och tjänster som finns i nätverket, förutom de som användaren har tillstånd att använda.

3. Tillgång till resurser i nätverket beviljas per session

Om en användare fått åtkomst en gång betyder det inte att användaren ska få åtkomst nästa gång. Det går inte att utesluta att det är en annan person som utger sig för att vara användaren genom att till exempel få fysisk tillgång till hens dator. Därför bör tillit ha ett kort utgångsdatum, helst på under ett dygn, och användaren ska därefter autentiseras igen.

Given tillgång till en resurs får inte betyda automatisk tillgång till en annan resurs. Vid önskad tillgång till en ny resurs ska därför autentisering och kontroll av tillstånd utföras åter igen.

4. Tillgång till resurser bestäms av en dynamisk policy

En dynamisk policy är ett regelverk som används för att avgöra om en användares tillgång till en särskild resurs hos organisationen är giltig. Det kan exempelvis vara vilken enhet användaren tillhör, användarens plats, vilken typ av enhet som tillgången gäller, dess säkerhetshållning och vilka applikationer det gäller. Genom dessa regler kan en organisation dynamiskt skydda sina resurser och på så sätt kontrollera var och när en användare ska beviljas full tillgång, delvis tillgång eller inte tillgång alls.

5. Organisationen övervakar och mäter integriteten och IT-säkerheten hos alla resurser, interna och externa

Zero Trust innebär att ingen enhet eller annan tillgång har obetingad tillit. Varje begäran om tillgång till en resurs bör utlösa en säkerhetsutvärdering. En sådan omfattar ständig övervakning av de tillgångar i organisationen som har access till IT-miljön, vare sig de tillhör organisationen eller någon annan.

Utifrån dessa dynamiska insikter baserade på övervakning av alla egna och externa tillgångar kan man fastställa policys och fatta beslut om vilka nivåer av access som ska beviljas – om några.

6. All autentisering och auktorisering sker dynamiskt och tillämpas strikt varje gång innan access beviljas

Som jag redan har berättat ska beviljande av tillgång och tillit vara en dynamisk process som sker löpande. Det betyder att det pågår en ständig kretsgång där enheter och resurser skannas och skickar signaler till grund för utvärdering innan beslut om tillit och tillgång fattas. Denna rullande process avstannar inte bara för att en användare skaffar ett konto med anknutna tillstånd. Det är en iterativ process där ett otal faktorer spelar in varje gång ett policybaserat beslut ska fattas.

7. Organisationen samlar in så mycket information som möjligt om det aktuella tillståndet i IT-miljön

För att kunna förbättra säkerheten och se tillbaka om en incident inträffar är det viktigt att spara information gällande systemet. Ett system ska därför logga alla viktiga händelser så som inloggningsförsök, nätverkstrafik, policyförändringar och förändringar i tillstånd.

Zero Trust-arkitektur

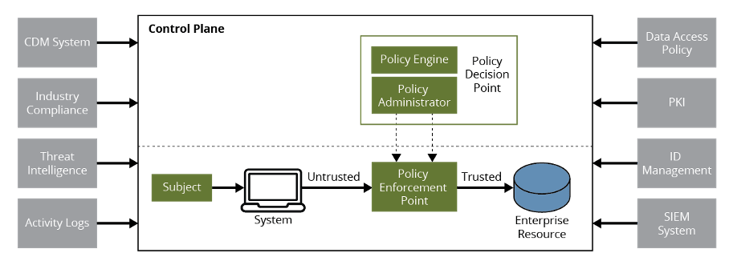

I NISTs logiska modell för Zero Trust-arkitektur finns tre beståndsdelar. Detta är ett förslag på hur man kan uppnå Zero Trust och inte en kravlista som måste följas för att uppnå Zero Trust.

-

Policy engine (PE)

Beslutar huruvida en användare eller enhet ska få tillgång till en resurs eller ej. Kan ge, neka eller ta bort tillgång till resurser. -

Policy administrator (PA)

Ansvarar för kommunikationsvägen mellan en resurs och en användare eller enhet. Ansvarar för autentisering. -

Policy enforcement point (PEP)

Möjliggör, övervakar och avslutar anslutningar mellan resurs och användare eller enhet. PEP kommunicerar med PA genom att förmedla requests och ta emot policyuppdateringar.

Foto: NIST Huvudkomponenterna i Zero Trust.

Informationen som mottagits om tillgångarnas, infrastrukturens och kommunikationernas tillstånd används av dessa tre huvudkomponenter för att förbättra beslutsfattande och för att se till att riskabla godkännanden kan undvikas.

Rollen IAM har i Zero Trust

IAM är nyckeln till Zero Trust, där man som utgångspunkt inte litar på några användare eller anslutna apparater. Zero Trust kan inte fungera utan en välfungerande identitets- och åtkomsthantering. Identitet har på så sätt blivit ett nytt slags perimeterskydd – oavsett var en nätverksresurs finns så krävs en identitet med korrekta rättigheter för att komma åt den.

Detta inlägg är det sjunde i Knowits bloggserie om IAM. Du hittar övriga inlägg i serien här:

1: IAM – En förkortning med stor betydelse

3: Auktorisation – Vad får du göra?

4: IGA – En viktig del av säkerhetsarbetet

6: IAM – En hjälpande hand i GDPR-arbetet

8: Identiteter i det digitala samhället

Anna är en av Knowit Cybersecurity & Laws experter inom IAM och arbetar med utveckling av IAM-lösningar.