SWIFT CSP möjliggör säkra internationella transaktioner

Cyberhoten har i dagens samhälle en omfattning och allvar som få skulle förneka. Detta har lett till att samhällsviktiga funktioner, inklusive finansbranschen, måste se till att deras system och processer är pålitliga och säkra. För att uppnå detta har SWIFT, en organisation för globala finansiella transaktioner, utvecklat programmet SWIFT CSP. I detta blogginlägg kommer vi att introducera SWIFT CSP och hur det hjälper till att skydda den finansiella infrastrukturen.

Vad är SWIFT?

År 1973 grundades Society for Worldwide Interbank Financial Telecommunication, även känt som SWIFT. Denna kooperativa organisation, med huvudkontor i Belgien, har skapat ett standardiserat, säkert och effektivt system för internationella finansiella transaktioner och betalningar.

SWIFT är ett meddelandesystem som möjliggör snabb och säker överföring av pengar mellan medlemsbanker och andra finansiella institutioner över hela världen. Dess betalningsinfrastruktur gör det möjligt för individer och organisationer att skicka och ta emot elektroniska betalningar och kortbetalningar, oavsett vilken bank de har. För att identifiera finansiella institutioner, inklusive banker, krävs en SWIFT-kod vid internationella banköverföringar.

Med tiden har SWIFT blivit en kritisk del av den globala finansiella infrastrukturen och används nu av över 11 000 medlemmar i mer än 200 länder. Under 2021 skickades mer än 42 miljoner meddelanden per dag genom SWIFT:s meddelandesystem.

Vad är SWIFT CSP?

Finansbranschen är en av de mest utsatta sektorerna för cyberattacker och det har därför blivit allt viktigare att implementera adekvata säkerhetsåtgärder. Ett av de mest framträdande initiativen inom detta område är SWIFT CSP, som står för Customer Security Programme. SWIFT CSP är ett program som hjälper finansiella aktörer att stärka sin cyberförsvarsförmåga. Genom att säkerställa ett uppdaterat och effektivt skydd av den finansiella infrastrukturen bidrar CSP till att öka samhällsskyddet, med tanke på SWIFT:s betydande roll inom global finansiell infrastruktur.

SWIFT CSP är tillämpligt på alla SWIFT-användare, vilket innebär att alla som är auktoriserade användare av SWIFT:s produkter och tjänster - oavsett storlek eller geografisk plats - omfattas av programmet. Syftet är att skapa en gemensam försvarslinje mot cyberattacker.

SWIFT CSP består huvudsakligen av tre delar:

-

Customer Security Controls Policy (CSCP), som fastställer de säkerhetsåtgärder som alla användare ska implementera för att skydda sina SWIFT-anslutningar och det finansiella nätverket.

- Customer Security Controls Framework (CSCF), som är en vägledning för användarna att implementera de krav som fastställs i policyn. Ramverket innehåller tekniska, process- och personalrelaterade kontroller.

-

Independent Assessment Framework (IAF), som säkerställer att alla SWIFT-användare genomgår en oberoende granskning av sin efterlevnad av CSP-kraven. Detta garanterar att alla användare följer högsta möjliga säkerhetsstandarder.

Customer Security Controls Policy

SWIFT CSCP är en uppsättning säkerhetskrav som har utformats för att skydda finansiella institutioner och deras kunder mot cyberhot. CSCP omfattar en rad olika kontroller som finansiella institutioner måste införa och följa för att säkerställa att deras SWIFT-miljö är tillräckligt skyddad. Kontrollerna är uppdelade i tre kategorier: tekniska kontroller, processkontroller och personalkontroller.

-

Tekniska kontroller inkluderar exempelvis krav på säkerhetslösningar som brandväggar, intrångsdetektionssystem och antivirusprogram.

-

Processkontroller innefattar rutiner för att upptäcka och hantera säkerhetsincidenter, samt för att övervaka och hantera användarbehörigheter.

-

Personalkontroller inkluderar åtgärder för att säkerställa att endast auktoriserad personal har tillgång till SWIFT-miljön.

CSCP är en policy som beskriver de specifika kraven som finansiella institutioner måste uppfylla för att säkra sin SWIFT-miljö, inklusive vilka kontroller som måste införas. Policyn tillämpas på alla institutioner som skickar eller tar emot betalningsmeddelanden via SWIFT-nätverket och syftar till att minska risken för cyberattacker och bedrägerier.

En viktig del av CSCP är kravet på att finansiella institutioner ska genomföra en självskattning av sin säkerhet och utveckla en handlingsplan för att hantera eventuella brister. SWIFT kräver också att finansiella institutioner ska genomföra externa säkerhetsgranskningar av sin SWIFT-miljö minst en gång per år. Även SWIFT genomför regelbundet säkerhetsgranskningar och utför penetrationstester på SWIFT-miljön för att säkerställa att finansiella institutioner följer CSCP-kraven. Dessutom kan SWIFT omedelbart stänga av en finansiell institutions tillgång till SWIFT-nätverket om de upptäcker någon form av säkerhetsrisk.

Det är värt att poängtera att CSCP inte är en statisk uppsättning av säkerhetskrav. SWIFT uppdaterar och förbättrar kontinuerligt CSCP-kraven på årsbasis baserat på den tekniska utvecklingen och nya hot mot säkerheten.

Customer Security Controls Framework

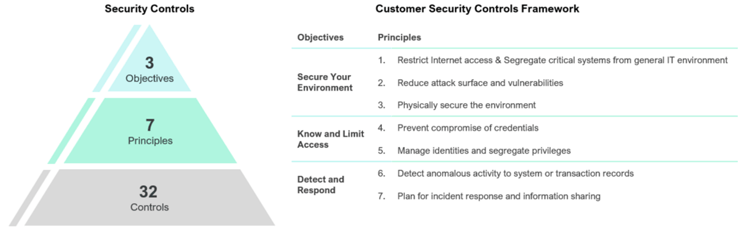

SWIFT CSCF (Figur 1) är ett ramverk av best practices som är utformade för att hjälpa finansiella institutioner att förbättra säkerheten för sina SWIFT-miljöer och implementera en övergripande säkerhetsstrategi. CSCF bygger på tre grundläggande mål: att säkra miljön, att kartlägga och begränsa åtkomst, samt att upptäcka och agera på hot och incidenter. För att uppnå dessa principer omfattar CSCF olika tekniska, process- och personalkontroller som finansiella institutioner kan implementera för att förbättra sin säkerhet.

CSCF utgör en uppsättning av obligatoriska och rekommenderade säkerhetskontroller, totalt 32 kontroller som utgörs av sju principer uppdelade i övergripande tre målen (Figur 1). Vilka kontroller som är obligatoriska respektive rekommenderade beror på vilken typ av SWIFT-arkitektur en organisation har baserat på ens IT-infrastruktur. Ramverket kan appliceras på fem olika SWIFT-användararkitekturer; A1, A2, A3, A4 och B.

Det finns inte något strikt sätt att implementera de nödvändiga kontrollerna som är relevanta för vardera arkitekturtyp, utan det är upp till varje finansiell institution att bedöma och implementera dessa på ett lämpligt sätt. Kontrollerna är således en integrerad del av både CSCP och CSCF och arbetar tillsammans för att upprätthålla hög säkerhet och skydda finansiella institutioner från cyberattacker och bedrägerier.

Figur 1: Struktur av SWIFT Customer Security Controls Framework (CSCF)

Figur 1: Struktur av SWIFT Customer Security Controls Framework (CSCF)

Independent Assessment Framework

SWIFT IAF är en metod för att bedöma finansiella institutioners efterlevnad av SWIFT:s säkerhetskrav. IAF är framtagen i syfte att tillhandahålla en enhetlig bedömningsmetod för att säkerställa att alla finansiella institutioner som använder SWIFT-infrastrukturen uppfyller samma säkerhetsstandarder.

En granskning enligt IAF genomförs av en intern eller extern oberoende granskare. Granskarna bedömer finansiella institutioners efterlevnad av SWIFT:s säkerhetskrav och utvärderar även effektiviteten av institutionernas säkerhetskontroller. Det är också möjligt att kombinera interna och externa granskningar. Det är obligatoriskt att genomföra en extern bedömning för finansiella institutioner som har upplevt en säkerhetsincident som påverkat deras SWIFT-miljö.

IAF-bedömningar genomförs vanligtvis en gång per år. Granskarna utarbetar då en rapport som beskriver deras bedömning och ger rekommendationer för hur institutionen kan förbättra sin säkerhet och efterlevnad av SWIFT:s säkerhetskrav. Att utföra regelbundna bedömningar är särskilt viktigt eftersom SWIFT-nätverket hanterar stora mängder finansiell information varje dag och är därmed ett högprioriterat mål för cyberattacker.

Genomförandeprocess

När CSP-ramverket har granskats och de applicerbara kontrollerna har identifierats, är det dags att påbörja genomförandeprocessen för SWIFT CSP. För att komma i gång är det viktigt att tydliggöra organisationens IT-infrastruktur och identifiera vilken arkitekturtyp som organisationen tillhör enligt SWIFT:s kategorisering. Baserat på arkitekturtypen fastställs vilka krav som är tillämpliga, vilket sedan ligger till grund för en GAP-analys som visar vilka krav som redan är implementerade och vilka som behöver åtgärdas.

När alla krav har uppfyllts genomför en oberoende intern eller extern revisor en granskning, som ska genomföras mellan juli och december varje år. Granskningen är avgörande för att säkerställa att alla krav i CSP-ramverket har uppfyllts och att organisationen har effektiva skyddsåtgärder mot cyberattacker på plats. Granskningen måste också attesteras senast den 31 december varje år för att genomförandet av CSP ska vara komplett.

SWIFT:s två förteckningar på leverantörer

SWIFT har skapat två förteckningar som kan hjälpa användare att implementera och bedöma deras efterlevnad av CSP-kontrollerna. Dessa två förteckningar är Directory of Cyber Security Service Providers och Directory of Assessment Providers. Den förstnämnda innehåller en lista på leverantörer som kan hjälpa användare att implementera både obligatoriska och rekommenderade CSP-kontroller. Den senare innehåller en lista på leverantörer som kan hjälpa användare att utvärdera och bedöma efterlevnadsgraden av CSP-kontrollerna.

Observera att SWIFT inte certifierar leverantörerna som finns i dessa förteckningar. Dock måste alla leverantörer i förteckningarna genomgå en obligatorisk utbildning i SWIFT CSP innan de kan läggas till. Organisationer har rätt att anlita leverantörer utanför SWIFT:s förteckningar, men SWIFT rekommenderar att användare väljer leverantörer med erfarenhet och expertis inom cybersäkerhetsområdet.

Om du vill veta mer om SWIFT CSP kontakta gärna Victor Langåssve, Director GRC Cyber Security.